安全事件处置说明

紧急响应事件类型

| 事件类型 | 事件描述 |

|---|---|

| 未知安全漏洞 | 社区代码可能存在的潜在安全漏洞被发现 |

| 已知安全漏洞 | 社区当前版本的代码中存在已知的安全漏洞 |

| 网站被攻击 | 社区网站网页被挂马、植入非法链接等 |

| 基础设施被攻击 | 社区网站所运行的基础设施被攻击 |

| 源码投毒 | 源码投毒 |

处置

针对社区的安全事件类型,可分为三类处置事件:漏洞事件处置、业务安全事件处置、源码事件处置。 ● 漏洞事件:未知安全漏洞、已知安全漏洞 ● 业务安全事件:网站被攻击、基础设施被攻击 ● 源码安全事件:源码被投毒

漏洞事件处置

已知安全漏洞

OpenCloudOS社区非常重视漏洞对用户的影响,OpenCloudOS应急响应工作组与安全SIG共同构建漏洞运营平台,负责监测、收集、评估和修补OpenCloudOS及其组件的安全漏洞

- 统一漏洞监测

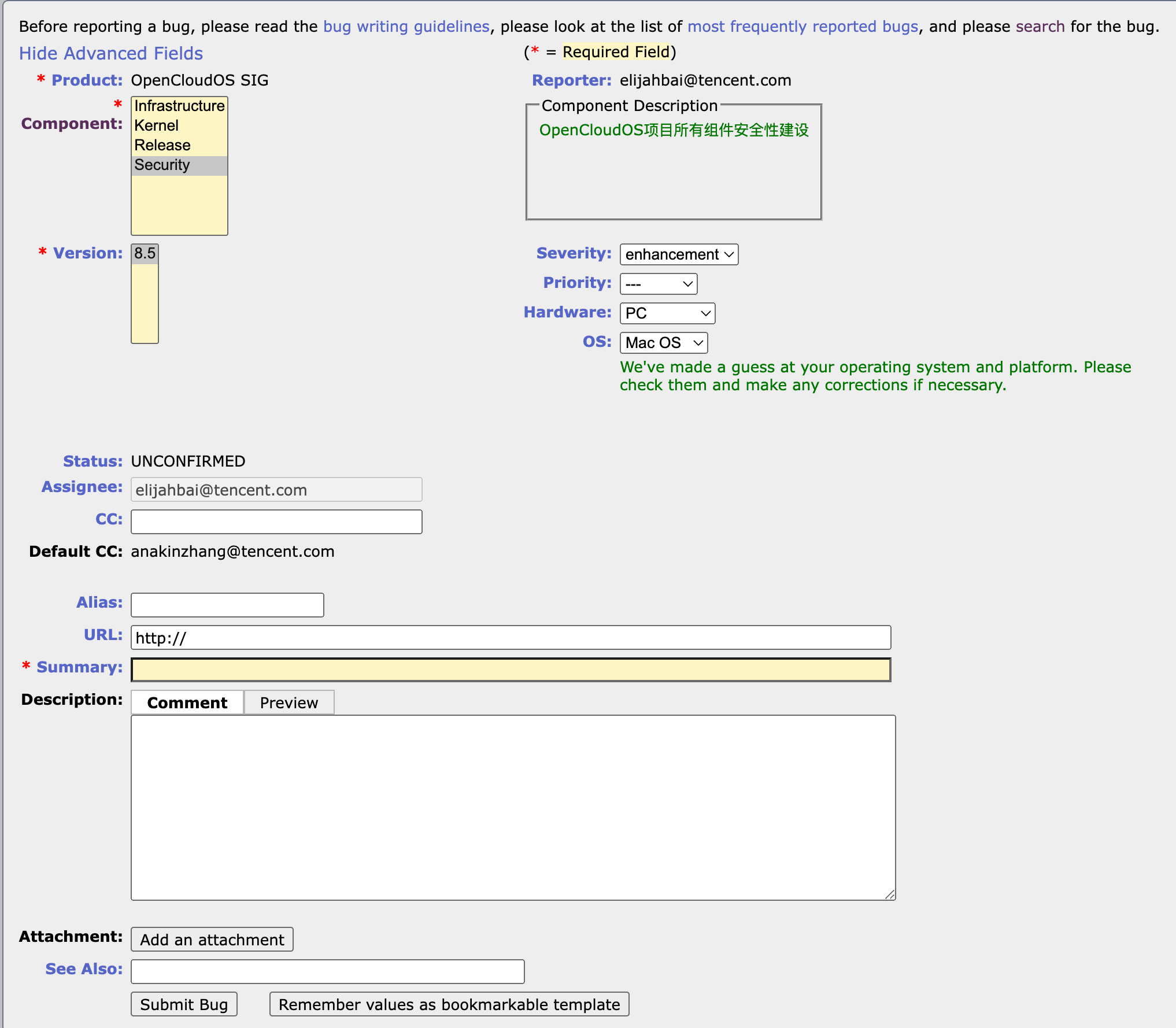

○ 专有的漏洞运营平台,能够对OpenCloudOS内所有依赖的组件的安全问题进行实时监测,帮助社区及时发现和处置具有潜在危害的组件 ○ 若发现OpenCloudOS已知漏洞,可以登录https://bugs.opencloudos.tech/, 注册后选择 File a Bug → OpenCloudOS SIG , 在提交信息中Comonent请选择 Security , 描述信息中填写相关漏洞CVE编号,受影响组件,漏洞信息描述及危害等信息

- 漏洞影响评估

○ 对收集到的漏洞进行安全评估,对其影响情况进行打分(并非漏洞自身安全得分),打分标准将参考CVSS 3.1评分标准和自身影响严重性综合计算后得出

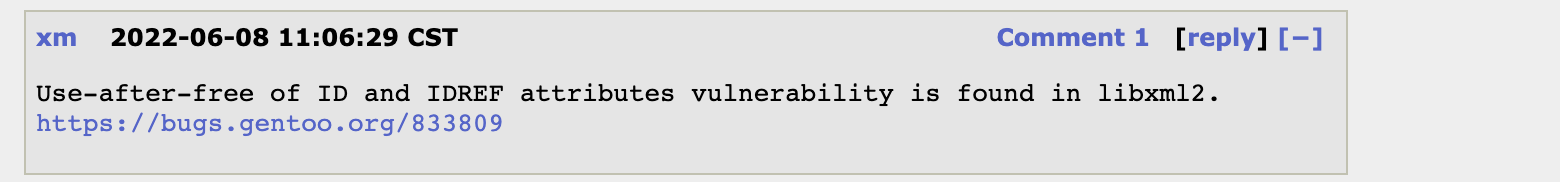

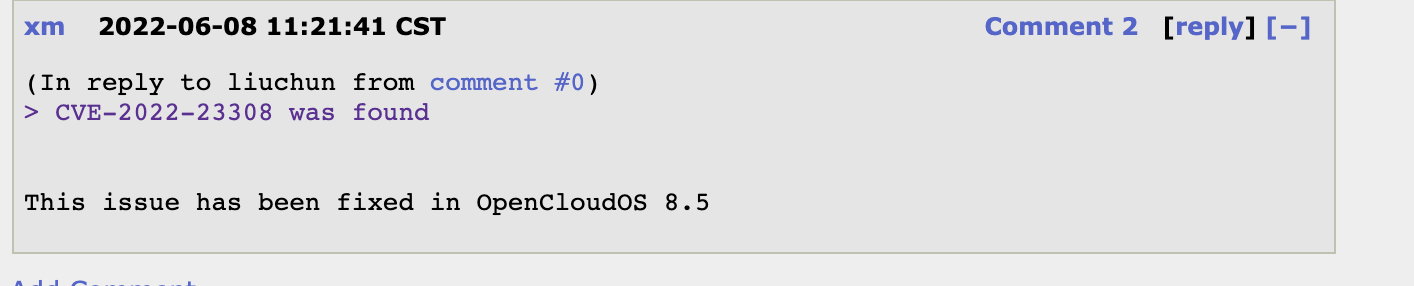

○ 漏洞运营平台中安全问题的负责人,会及时根据您所提供的信息,在协调受影响组件负责人做出自身安全性评估后,并及时给出回复

- 漏洞修补patch制定

○ 漏洞评估结果,确定漏洞修补的优先级,按优先级对相关组件进行漏洞修补

○ 安全负责人会根据漏洞评估结果拉通具体功能模块负责人进行补丁的确定,研发,适配,发布等功能,同时在漏洞运营平台中回复相关信息

- 漏洞修补方案发布

○ 对修补的安全问题进行通告,并形成记录文档,以便用户详细了解

○ 最终的相关漏洞修复信息可以在漏洞公告页面中查看:https://security.opencloudos.tech/cve/oc8.xml

- 漏洞更新推送

○ 跟进漏洞的后续进展,可以从OpenCloudOS已知漏洞修补平台获取产品安全更新

未知安全漏洞

OpenCloudOS社区非常重视社区版本的安全性,OpenCloudOS应急响应工作组提供安全漏洞的提交、评估和对外公布的整体流程。

- 支持版本

○ 漏洞响应流程主要支持OpenCloudOS社区的LTS发行版和其分支版本。

- 安全漏洞提交

如果您发现OpenCloudOS以及其包含的项目和软件中存在疑似安全问题,则可发送相关报告至社区安全应急响应邮箱(security@opencloudos.tech), 并以负责任的方式修复和披露该问题。我们不鼓励任何人直接公开安全漏洞细节。因提交的疑似漏洞信息较为特殊,社区邮箱提供了公钥,可用此进行加密, 以实现端到端安全。其它问题,可在社区bug板块进行直接反馈。

为了便于社区应急响应工作组人员能对提交的疑似漏洞进行验证和评估,您在提交信息中心应尽量包含对漏洞的详细描述,至少包括:

○ 漏洞描述信息:包括影响的模块、漏洞的触发条件和对系统的影响 ○ 依赖环境和验证过程:包括环境的配置、利用原理、POC等 ○ 修复方案:建议的修复补丁 ○ 漏洞披露计划:建议的漏洞对外披露时间、PoC披露时间

- 漏洞响应和处理

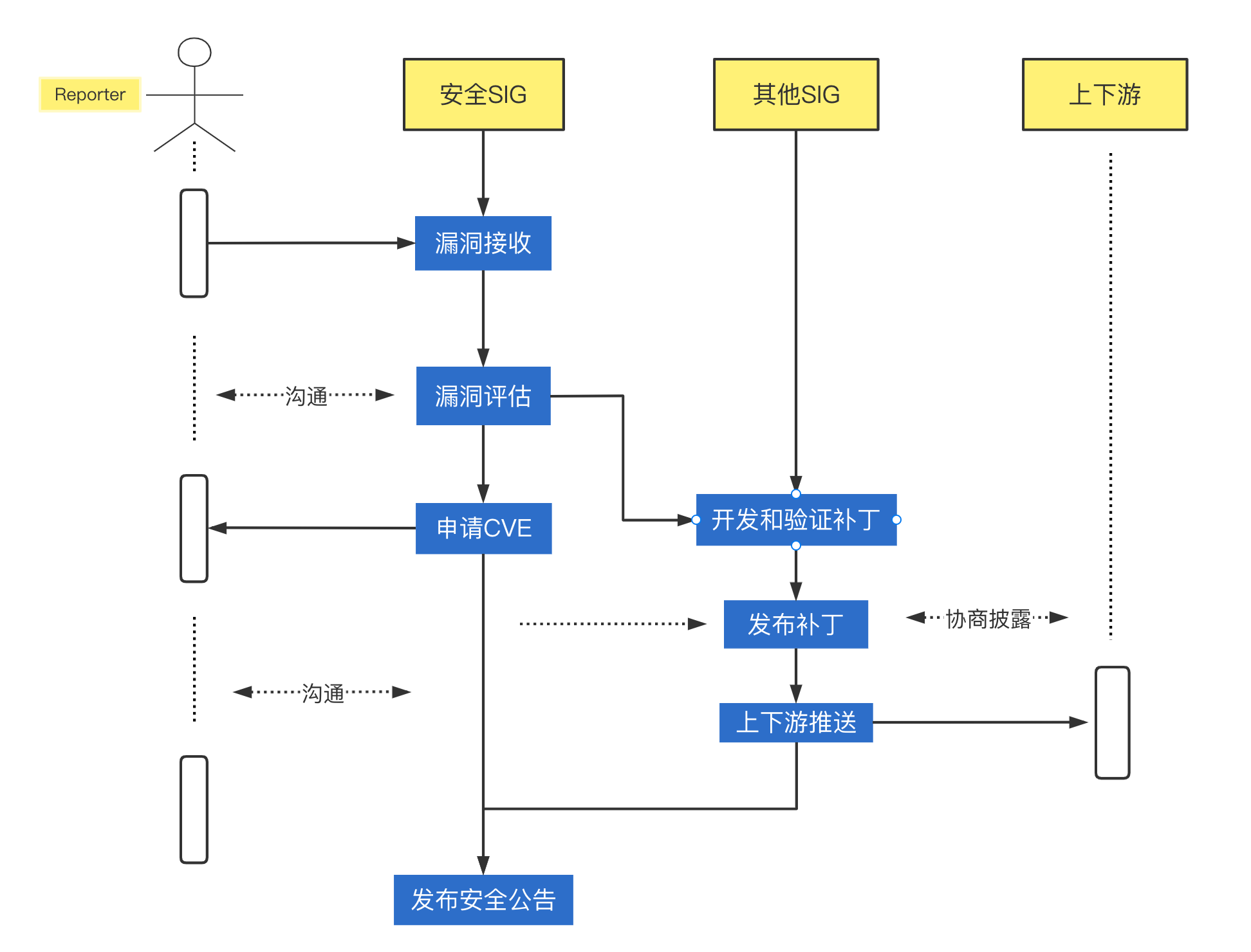

○ 每个提交的安全报告都会有专人进行跟进,他将全程推动漏洞的修复和披露。 OpenCloudOS社区应急响应工作组将在48小时内对提交的疑似安全漏洞进行确认,并在96个小时 内回复上报的疑似安全问题,同时启动漏洞处理流程: 接收漏洞 –> 漏洞评估(安全SIG) –> 开发和验证补丁(联合相关模块 的SIG),验证补丁有效性(安全SIG) –> 申请CVE号 –> 推送给用户 –> 对外发布安全公告 –> 发布补丁

- 漏洞评估

○ OpenCloudOS使用业界公认的CVSSv3标准进行漏洞评估。CVSSv3评估标准见NVD官网: https://nvd.nist.gov/vuln-metrics/cvss/v3-calculator。 ○ 漏洞危害等级是对漏洞利用难易程度,以及利用后对机密性、完整性、可用性的影响的全面评估,最终形成一个评估值。

- 漏洞披露

○ OpenCloudOS社区会和 Reporter就漏洞披露时间以邮件的形式展开协商;确定初始时间后,OpenCloudOS会同时向上游社区和下游用户发出安全风险预警及补丁升级通告,同时确定最终漏洞披露时间 ○ 在确定披露时间在修复和发布安全公告之前,OpenCloudOS社区和安全漏洞提交者都不会公开披露任何漏洞相关信息 ○ OpenCloudOS社区遵循安全问题披露策略对安全漏洞发布安全公告,就漏洞描述、危害程度、影响范围、缓解措施、补丁信息等进行披露 ○ 具体安全公告可在OpenCloudOS社区安全漏洞管理板块查看https://security.opencloudos.tech/cve/oc8.xml

业务安全事件处置

总体安全事件应急处理流程参考PDCERF方法学,分为6个阶段的工作:

- 信息收集:对失陷主机进行信息收集

此阶段不仅需要了解事件背景,还需要拉通相关人员,对人员进行授权等。此外,还应对系统环境、相关进程、网络拓扑、日志、内存数据、安全产品等进行全面信息收集。

- 成因判断:确定安全事件具体类型,初步判断成因

此阶段主要是根据收集的信息,对入侵事件进行判断、分类以及影响情况评估。然后制定完善的应急流程。

- 危险抑制:对危害进行有效的控制

此阶段主要是对安全事件进行有效的控制,以免危害放大和扩散,主要包括对事发主机进行网络隔离、数据备份、权限限制等。

- 详细分析:根据收集的信息深入分析,描绘出攻击链路

此阶段主要是摸清事件的来龙去脉,描绘出整个攻击链路,找出根因,并给出修补措施。

- 事件处置:根据已有信息对事件进行处置

根据上一阶段的根因,对相关进程、文件、系统配置、网络策略、应用程序等进行清除和恢复,一般包括杀掉受害进程、清除恶意文件、修复系统配置、添加安全策略等。

- 恢复和运行:对攻击链路上的可利用漏洞进行修补,并提取恶意样本特征,加入策略

对整个事件进行复盘,并对系统进行一次全面排查,以免遗漏。最后,整理此次安全事件的总结报告。

源码安全事件处置

源码投毒主要来自两个方面:被投毒上游软件和本社区开发者投毒。针对上游软件投毒,主要是通过情报监控和源码分析进行检测和响应。 而针对本社区开发者投毒,主要通过源码分析和下游客户反馈进行发现和响应,而情报监控相对较弱。

-

利用静态分析扫描近期提交的代码,并验证与其相关的模块

-

对风险代码进行人工审核和动态确认

-

对代码进行回滚

-

发布安全公告,更新到安全版本